想象一下你的电脑被感染了.病毒侵入了你的机器,命令它执行任务并打开你通常会使用的应用程序——除非你不在那里运行它们。每天同一时间,它启动Twitter,然后生成用户句柄,并通过tweet进行搜索。它会搜索并等待,直到它找到一个最近发布的链接,指向一张花的照片。

但是,这不是一张普通的照片。Github图像文件的长串代码中包含了一些秘密指令,它需要从你被感染的计算机中提取信息并将其上传到黑客设置的互联网云服务中。

这就是这种病毒被称为Hammertoss,据称是由俄罗斯政府支持的组织APT29创建的,从几家不知情的高价值公司获得信息.2015年初,美国网络安全公司,FireEye当恶意软件在Twitter、GitHub和互联网云存储服务这三个网站之间跳跃时,他们能够追踪到它的数字踪迹。Hammertoss在收集并拼凑了隐藏在无害图片的伪装下的指令后,能够入侵计算机——一种被称为隐写术的信息隐藏技术。

如今,犯罪分子、黑客、恐怖分子和间谍都依赖于这类信息隐藏技术。发送秘密信息所需要的层次和步骤越多,就越容易让安全专家迷惑。这些技术不是有限的到侵入电脑。一种全新的交流方式正在互联网深处酝酿,人们可以发送任何东西,从泄露的碧昂斯歌曲或禁书的PDF文件,到充满儿童色情内容的文件和炸毁建筑物的指令,所有这些都隐藏在看似无害的照片、视频或音频文件中。

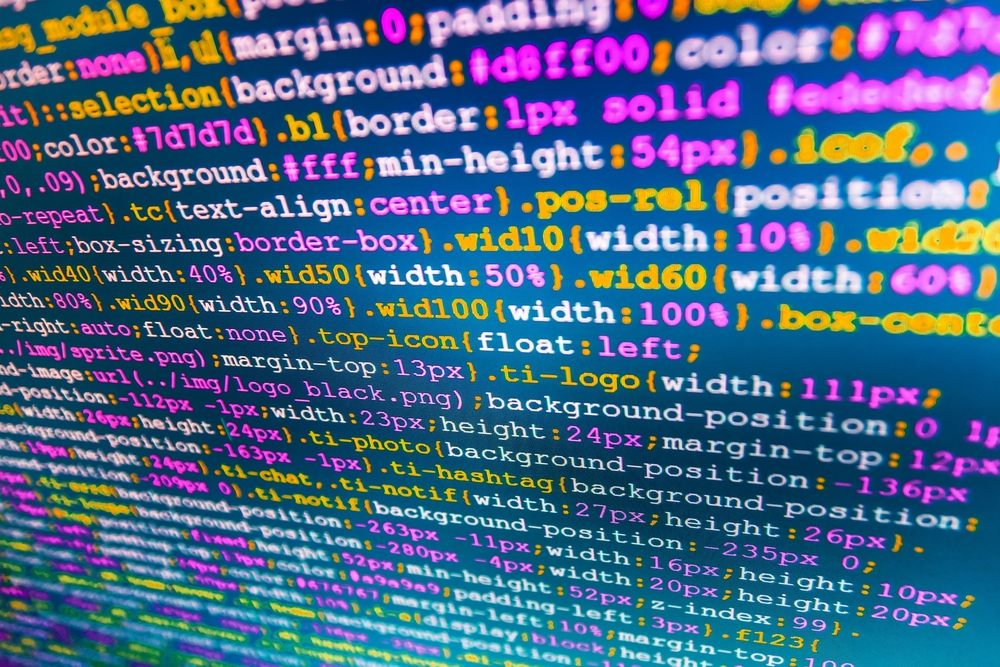

秘密信息可以很容易地嵌入到看似无害的文件的代码中。(照片:Luis Llerena/公有领域)

隐写术已用于通信早在电脑和互联网出现之前。古希腊历史学家希罗多德(Herodotus)在公元前440年记录了已知最早的信息隐藏方法,当时一名男子在一块木碑上刻下了一条紧急的战争信息。他在石碑上涂了一层蜡,这样他就可以轻松地将这件毫无戒心的物品偷运过敌人的防线。希罗多德还描述了希腊将军如何将信息纹在奴隶的头皮上。当奴隶找到他们的同伴时,他们会剃掉长出来的头发,宣读下一步的进攻计划。

这种隐形通信机制的现代化身也遵循着类似的思路——在数字载体上搭载一条信息,或者看似无害的数据。

“如果你没有看到它,你不知道是否有什么东西被隐藏起来,你就没有任何迹象表明可疑的事情正在发生,”他说Wojciech Mazurczyk表示他是波兰华沙理工大学的计算机科学家,十多年来一直致力于开发和研究数字信息隐藏技术。

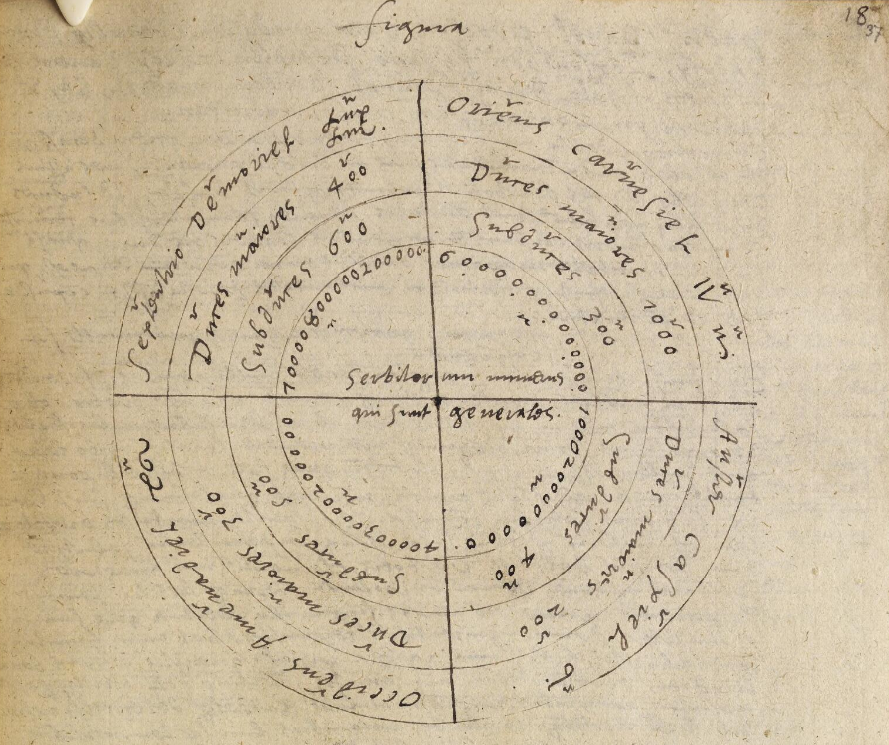

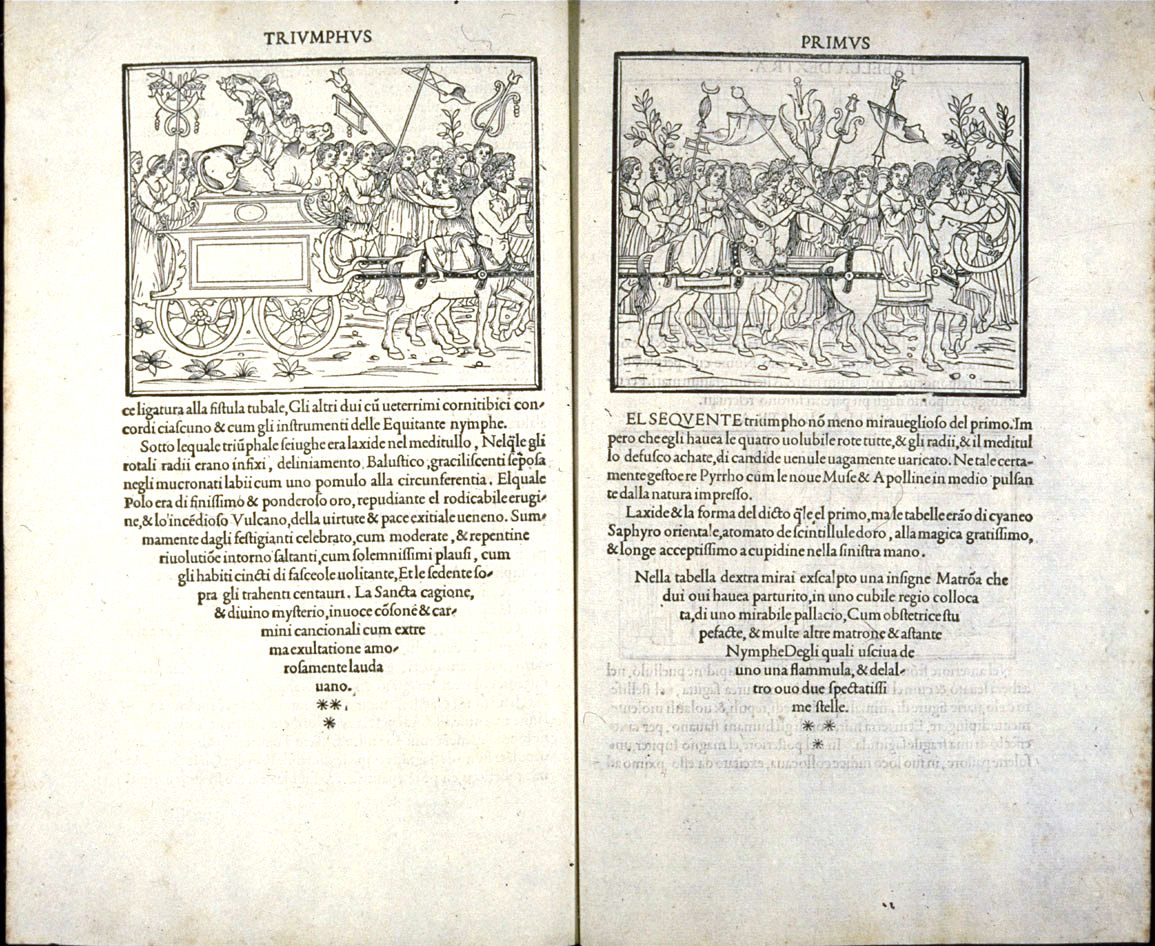

德国修道院长约翰内斯·特里特米乌斯发明了“隐写术”一词,并撰写了最早关于隐藏秘密信息的出版物之一,科学写于14世纪90年代末。这是英国女王伊丽莎白一世时期的哲学家约翰·迪伊(John Dee)所作文章中的一个图表的复制。威尔士国家图书馆/公共领域)

德国修道院长约翰内斯·特里特米乌斯发明了“隐写术”一词,并撰写了最早关于隐藏秘密信息的出版物之一,科学写于14世纪90年代末。这是英国女王伊丽莎白一世时期的哲学家约翰·迪伊(John Dee)所作文章中的一个图表的复制。威尔士国家图书馆/公共领域)

Mazurczyk和他的同事将数字领域的隐写术定义为在数字文件的长代码或网络数据的海洋中隐藏和发送信息(无论是无害的还是恶意的)的方法。

文件载体和路径的阵列使得隐写分析者——21世纪的隐藏信息侦探——很难找到这些交易。Mazurczyk和Berry是一群高度专业化的计算机科学家中的两位侦探,他们的重要工作是像网络罪犯一样思考,以捕捉他们的异常信息。他们建立了先进的隐写程序,以了解如何在真实的数字世界中追踪它们。

为了阻止Hammertoss, Berry解释说,他们必须对恶意软件进行逆向工程,或者解压缩代码以弄清楚它的行为方式。像Hammertoss这样的病毒令人担忧,因为它们利用了许多人每天使用的服务。“这有点像复杂的尖端——最好的深思熟虑的恶意软件样本。我们认为这是恶意软件的发展方向,组织很难检测到这类活动。”

一些隐写分析人员创建程序是为了破案,而另一些人创建程序是为了在一个所有数字行为都在网上被利用的时代,为互联网用户提供一种保护隐私的手段。与此同时,犯罪分子继续提高自己的信息隐藏技能。虽然在暗网中还没有像学术界开发的程序那样复杂的工具,但世界各地的网络安全专家仍在继续创建这些程序,以学习如何检测和消除下一次恐怖阴谋或危险的计算机和网络病毒的威胁。

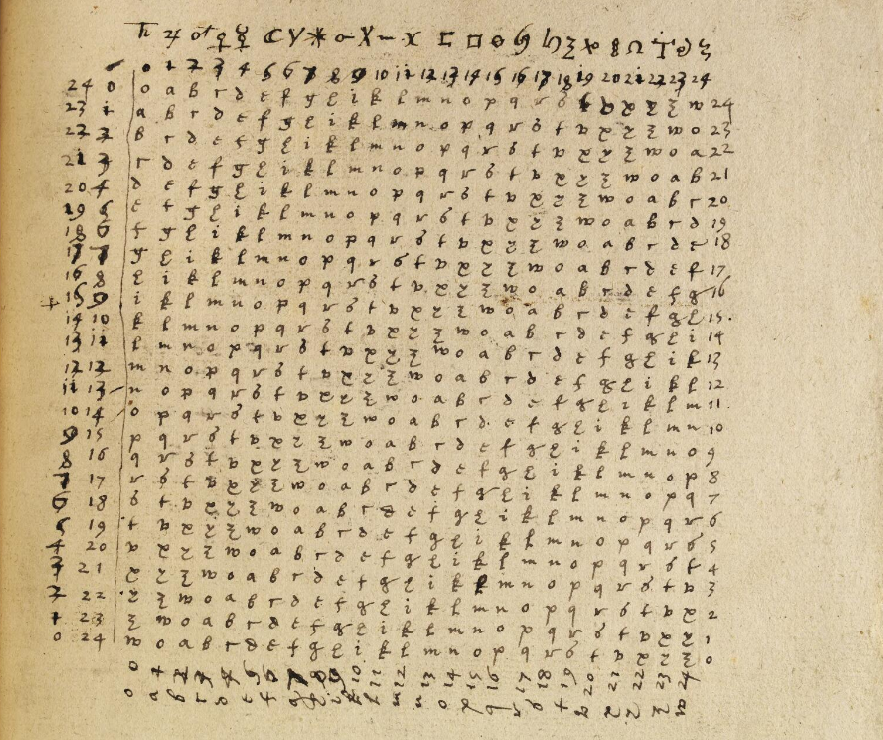

这是另一份密码的副本科学约翰·迪著。(照片:威尔士国家图书馆/公共领域)

这是另一份密码的副本科学约翰·迪著。(照片:威尔士国家图书馆/公共领域)

为了了解秘密数字通信方法的未来,研究它的演变是有帮助的。Berry和Mazurczyk分析的现代隐写程序是复杂和分层的。但这项技术已经从早期的简单根源发展而来,他解释道杰西卡Fridrich他在纽约宾厄姆顿大学教授研究生课程“信息隐藏和检测理论”。

历史上不同时期的隐写术激发了各种各样的灵感,从看不见的墨水字母到今天的Facebook和Twitter上带有编码信息的照片。20世纪初,《韦氏词典》删除了“隐写术”这个词,因为编写者声称它与密码学同义,在密码学中,信息是乱码的,除非你有秘密程序来解锁信息。

弗里德里希解释说,加密的信息很容易被看到和捕获,但极难解码。用隐写术隐藏的交易很难被拦截,但如果被拦截,那么消息就很容易被读取。网络犯罪分子和计算机科学家经常设计像Hammertoss这样的程序,采用这两种技术,确保他们的信息安全隐藏,难以破解。

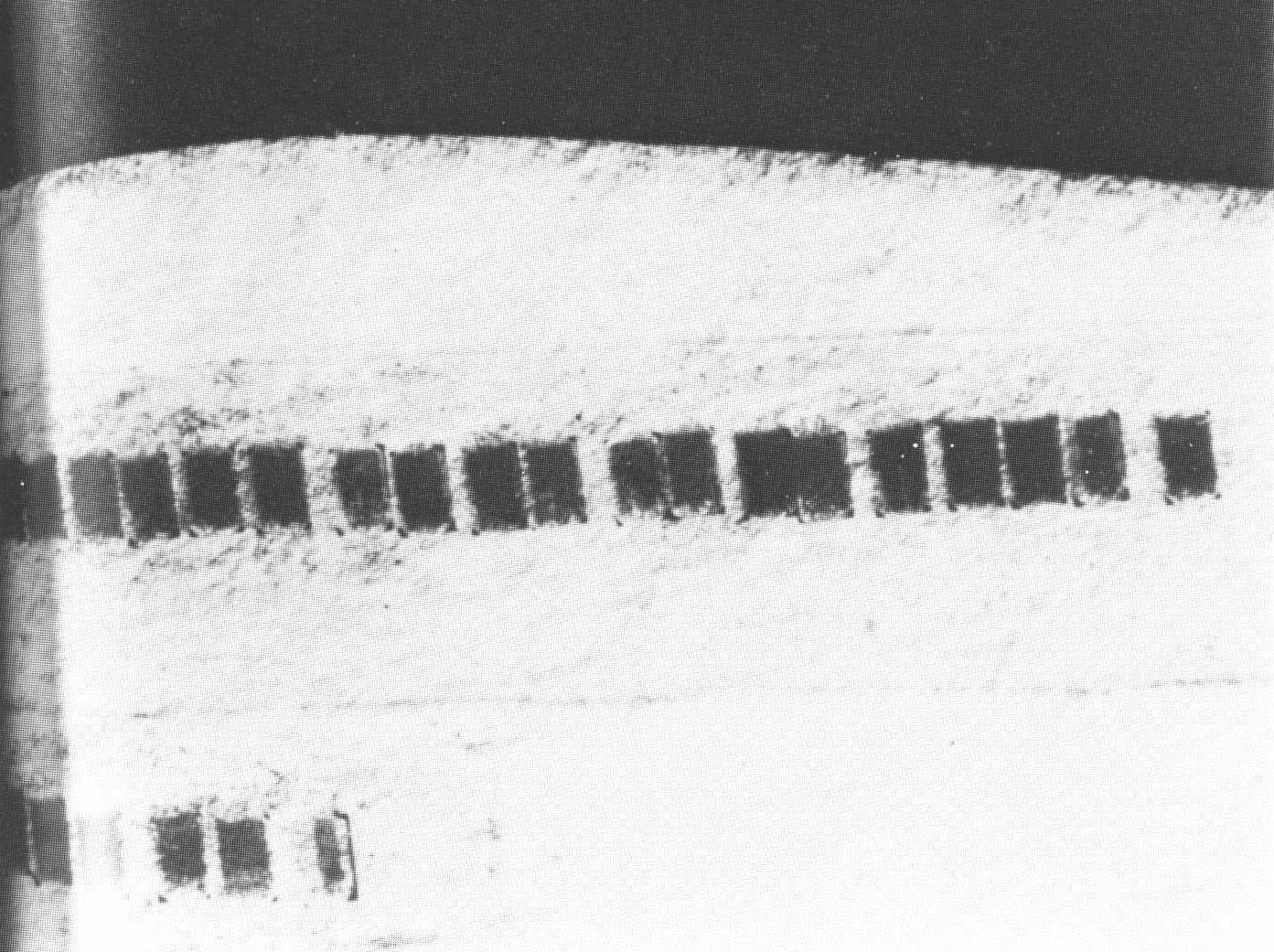

美国国家安全局拍摄的一张照片,照片上是二战时期德国间谍在墨西哥城发送的信封标签上贴着的微粒。微点是隐藏的信息、文字或图像,缩小成不显眼的小点。消息被盟军截获了。(照片:公共领域)

美国国家安全局拍摄的一张照片,照片上是二战时期德国间谍在墨西哥城发送的信封标签上贴着的微粒。微点是隐藏的信息、文字或图像,缩小成不显眼的小点。消息被盟军截获了。(照片:公共领域)

弗里德里希擅长数字隐写术——隐藏静态数字文件中的信息,如jpeg和mp3。这涉及到通过操纵静态文件(如图像或歌曲)中数字代码的最低有效位来隐藏秘密消息。例如,在电视连续剧中机器人先生,主角使用一个真正的转换器DeepSound来隐藏音频文件中的信息。走私大量的信息并不需要太多的东西,例如,一个六分钟的MP3可以秘密地储存莎士比亚的所有戏剧。

“隐写术系统的一个主要特性是它无法被证明,”弗里德里希说。如果执行成功,隐写分析者不能声称发送了一条秘密消息,因为它看起来根本就没有发送过。

编码员可以改变图像中的一些彩色像素来隐藏秘密信息。(照片:Lleell / cc by - sa4.0)

编码员可以改变图像中的一些彩色像素来隐藏秘密信息。(照片:Lleell / cc by - sa4.0)

1996年,当美国空军招募她从事信息安全应用方面的工作时,弗里德里希加入了最早致力于研究隐写术的调查小组之一。这项技术仍然处于雷达之下,人们对如何检测这些信息几乎一无所知。

但弄清楚如何在其他消息中放置秘密信息实际上并不是那么具有挑战性。弗里德里希说:“一张图片中有如此多的数据和数值,它可以成为一个很好的信息容器。”“很明显,如果当时没人这么做,最终会有人这么做。”

计算机科学家在20世纪90年代末开始注意到数字隐写术的第一个实例,当时一个程序叫做S-Tools在1998年到2000年间被用来在不同的数字文件中隐藏儿童色情内容。S-Tools可以将数据位(例如图像中的彩色像素)替换为色情文件的代码。这名罪犯在一家政府机构工作,他通过工作电脑上的电子邮件分发文件,当调查人员发现GIF调色板的颜色模式发生了肉眼无法察觉的变化时,他被抓住了。

直到9/11事件发生后,人们才开始密切关注网上秘密交换信息的方式。据报道,有一种理论认为,恐怖分子利用eBay拍卖分享经过隐写修改的图像,以实施对世界贸易中心和五角大楼的袭击计划多个文章在《今日美国》,以及戈登·托马斯的书吉迪恩的间谍:摩萨德的秘密历史.由于无法找到照片,这一消息从未得到官方证实。

Mazurczyk认为,这是因为当时没有任何技术可以有效地追踪秘密信息。这些事件促使美国外交官员(以及全世界)重新思考我们在互联网上看到的东西。

很快,更多的隐写术案例开始成为头条新闻。网络世界的第一次大规模攻击是秘密老鼠行动在2006年。它的目标是世界各地的大型机构和行业,造成了数百万美元的损失。一个中国组织将“暗鼠行动”病毒隐藏在无害的JPEG和HTML文件中,感染了包括联合国、美国联邦政府、研究机构和经贸公司在内的72个组织的网络。

现在,研究人员发现,秘密交易甚至隐藏在混乱、繁重的数据流之下——这种方法被称为网络隐写术.Mazurczyk发现,在Skype通话的安静时刻,噼啪声为发送更长的、数据量大的文件提供了完美的伪装。在Skype通话期间,用户之间会有数以百万计的语音数据流。即使在双方都不说话的几秒钟内,数据包仍在发送,这就产生了模糊的噪音,打断了这些数字对话。

他和他的同事Maciej Karas和Krzysztof Szczypiorski创建了这个程序SkyDe(这个名字融合了Skype和hide这两个词)。它会改变用户之间的数据包,在那些短暂的沉默中嵌入一条信息或文件。数据包的变化是如此微小,以至于即使对那些耳朵灵敏的人来说,它们听起来也像正常的Skype静态。在一次通话过程中,发送者每秒可以传送多达2000比特的伪装数据——足以传送340页的乔治·奥威尔(George Orwell)的小说一千九百八十四年一小时后。接收用户收集所有的碎片,并使用他或她的计算机上的软件来读取整个消息。

在Skype呼叫者之间传输的语音数据包可以被稍加修改以携带秘密信息。(照片:Anchiy / shutterstock.com)

在Skype呼叫者之间传输的语音数据包可以被稍加修改以携带秘密信息。(照片:Anchiy / shutterstock.com)

但并不是所有的信息隐藏工具都被用来执行犯罪。几百年来,人们一直在使用秘密通信的方法目的。1499年,在意大利威尼斯,弗朗西斯科·科隆纳献身于教堂。在他担任牧师期间,他写道Hypnerotomachia Poliphili,一个以幻想世界为背景的浪漫故事。历史学家认为,科隆纳隐藏了对他暗恋的表白,可以从故事每一章的第一个字母中破译出来。隐写术的力量为那些被禁止彼此交谈的人提供了一个安全通信的秘密渠道。

他说,它有可能帮助那些无法访问某些信息或无法与他人交流的国家的个人,这比用它来发送恶意软件更现实伊恩·戈德堡他是加拿大滑铁卢大学密码学、安全和隐私小组的隐私专家和研究员。

戈德堡致力于隐写技术,使人们能够控制自己的数字足迹和在线隐私。他是这个程序的开发者之一Tor,它允许人们通过在另一个请求中隐藏信号来秘密访问网站。在第三方看来,你可能只是在看烹饪食谱的视频,但在幕后,你实际上是在使用代理来保护你的真实活动。戈德堡认为这是隐写术未来的发展方向。戈德堡说,目前公众使用的大多数隐写术都是完全无害的。

他说:“我真的不认为它被用于作恶是真正值得关注的问题。”“这些隐私保护技术为那些只想在上网时保护自己的好人提供了更多的效用,而坏人已经有很多方法来保护他们的通信。”

马祖奇克同意隐写术程序有可能发挥作用,但他建议我们应该保持谨慎。以最纯粹的意图创造的发明也可能被操纵并用于不法行为。他说:“你可以拿起叉子刺进别人的眼睛,也可以把它放在盘子里。”

浪漫的篇章Hyperotomachia Poliphili据说是弗朗切斯科·科隆纳写的,大约在1499年出版。学者们认为,他在写给情人的信中隐藏了秘密信息。(照片:公共领域)

浪漫的篇章Hyperotomachia Poliphili据说是弗朗切斯科·科隆纳写的,大约在1499年出版。学者们认为,他在写给情人的信中隐藏了秘密信息。(照片:公共领域)

从本质上讲,很难在互联网上找到零散的信息。Mazurczyk解释说,大量的隐写方法和载体使得检测更具挑战性。例如,如果分析师必须检测1000种方法,所有方法都使用不同类型的文件载体(Facebook个人资料图片,音频书)哈利波特(比如小狗翻跟头的视频),那么他或她就需要1000个特定的程序来检测和消除每种方法。

为了找到或消除一种特定的信息隐藏方法或一套方法,分析人员创建了一个基于机器学习的推理系统——一种可以应用于不同数据集的算法。它们可以对隐写术修改过的文件(比如图片)中的字母和数字进行分类和转换,这样信息就不再有意义了。但是,如果网络犯罪分子在传输路径中调整了一步,那么刚刚创建的应对措施就会失效,因为检测软件的编程是追踪一个隐藏方法。

“这就是为什么这么难。没有一种产品可以插入网络就能解决这个问题。”

安全专家正在重新分析现有服务和设备的弱点,这些弱点导致它们容易受到秘密通信的攻击。Mazurczyk和他的同事们目前正在建立一个新的倡议信息隐藏的犯罪利用此外还有欧洲刑警组织EC3,即欧洲网络犯罪中心,该中心将把研究机构、学术界、工业界和执法机构联系起来,努力监控恶意隐写术应用的进展。他希望这将有助于防止隐写技术在以后引发灾难性事件。

计算机科学家Wojciech Mazurczyk经常开玩笑说,他的名字包含一个需要解码的秘密信息。图中,他站在欧洲刑警组织EC3大楼前,即欧洲网络犯罪中心。(图片来源:Wojciech Mazurczyk)

计算机科学家Wojciech Mazurczyk经常开玩笑说,他的名字包含一个需要解码的秘密信息。图中,他站在欧洲刑警组织EC3大楼前,即欧洲网络犯罪中心。(图片来源:Wojciech Mazurczyk)

隐写术的未来看起来很像詹姆斯·邦德(James Bond)电影.我们都熟悉间谍电影中的场景:一名卧底特工将一个装有敏感信息的信封放在公园长凳下,让他或她的同伙来取。Mazurczyk说,现代的情况可能涉及两名间谍侵入机场网络中的传感器和控制器,嵌入秘密数据。“然后,在旅行中,一名间谍在早上的航班上发送信息,另一名间谍在晚上的航班上阅读,”马祖奇克说。“在我看来,这是21岁圣世纪的间谍。”

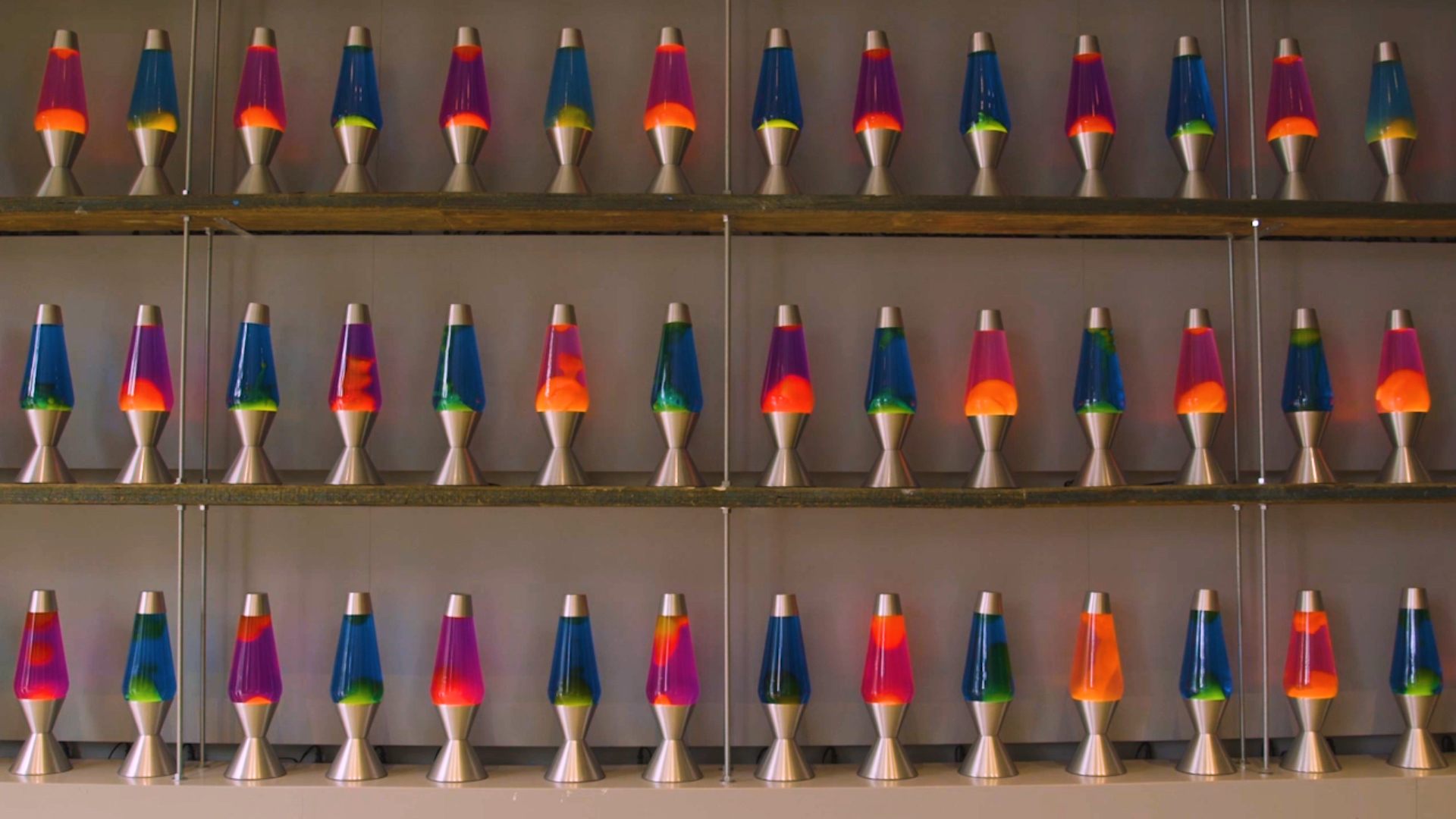

Mazurczyk认为,网络隐写术可能会为间谍、黑客和犯罪分子提供一个更加黑暗的交流空间。一台设备,即使用户不在其上,也将始终连接在线,向网络发送稳定的数据包流。而且联网的设备越多,网络犯罪分子就有越多的机会接管或窃取系统。

由于移动恶意软件的兴起,恶意数字信息隐藏的选择也将成倍增加。McAfee安全组发现2016年初,新增移动恶意软件威胁达950万个,比过去三年增长了633%。智能手机的安全性远不如电脑,因为攻击者可以渗透无数的接入点(图像库、视频、音频、Skype),但许多用户没有意识到他们需要在个人设备上安装防病毒软件。

一些在线安全网络可能非常脆弱,攻击可能随时发生,但多年来都未被发现。2006年,一个中国黑客组织部署了一种名为“Shady RAT行动”的病毒。在此期间,该组织每年窃取的知识产权价值超过3亿美元。正如杰西卡·弗里德里希警告的那样,“在数字时代,眼见为实。”

信息隐藏技术变得越来越复杂。(照片:Mclek / shutterstock.com)

信息隐藏技术变得越来越复杂。(照片:Mclek / shutterstock.com)

这是数字事务的新状态,在无尽的晦涩字母和价值观之间,隐藏的战斗和秘密交易随之而来。弄清楚如何在这个世界上航行将是我们未来不可或缺的一部分。隐写术将成为秘密通信领域的一部分,不管是好是坏。“隐写术将永远有一席之地,”FireEye公司的乔丹·贝里(Jordan Berry)说。“它可能会一直在网络安全方面发挥作用。”

检测和防止隐写活动的技术将继续发展,随着网络犯罪分子试图找到绕过这些防御的方法,隐藏秘密信息的新形式将不断发展;这是一个永无止境的循环,双方都试图超越对方。下次你看一张照片,听一首歌,或者在Skype上给朋友打电话时,你太想要三思,你是否得到了完整的故事。

在推特上关注我们,了解世界上隐藏的奇观的最新信息。

在Facebook上喜欢我们,获取世界上隐藏奇观的最新信息。

在Twitter上关注我们 在Facebook上喜欢我们